Mã hóa phía Client

Mã hóa phía Client

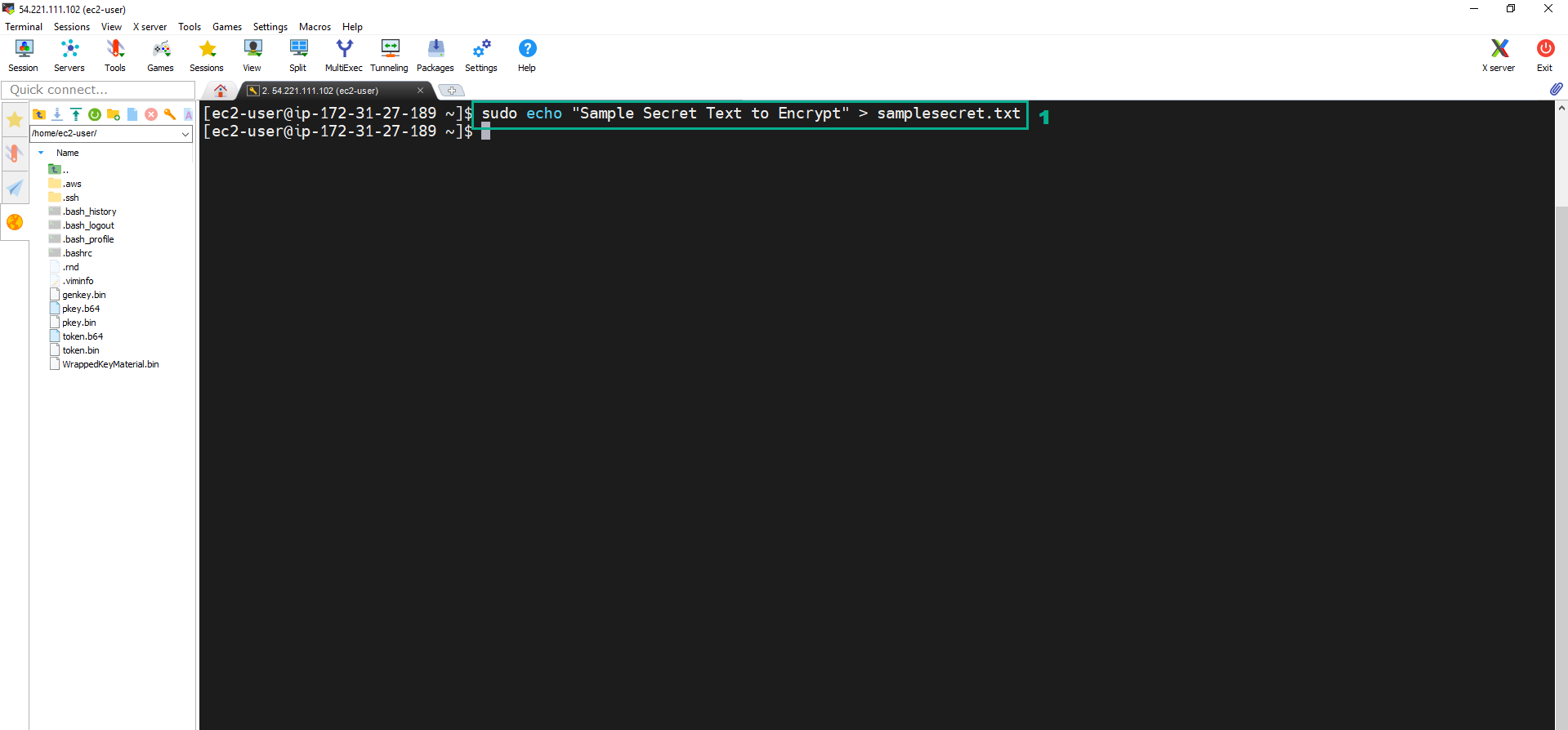

- Chạy lệnh dưới đây để tạo file text

sudo echo "Sample Secret Text to Encrypt" > samplesecret.txt

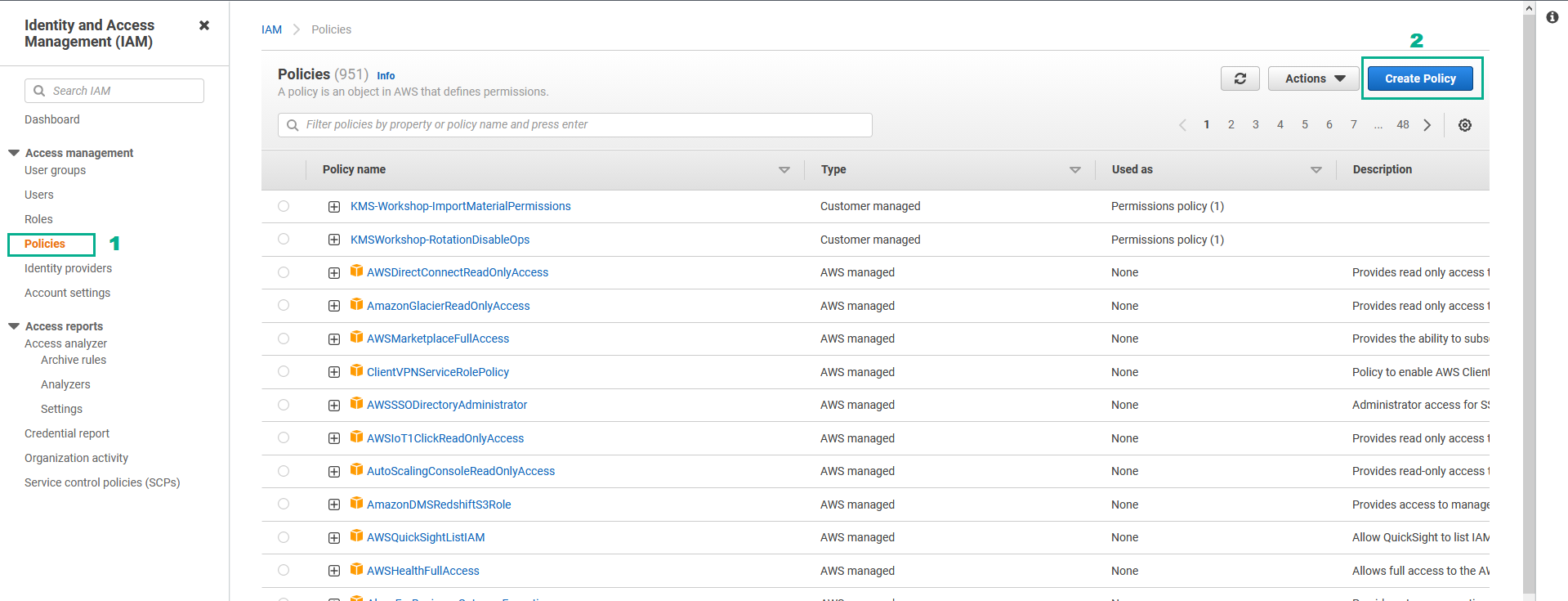

2. Cấp thêm quyền cho Instance để thực hiện tạo key

2. Cấp thêm quyền cho Instance để thực hiện tạo key

- Truy cập vào giao diện quản trị dịch vụ IAM.

- Click Policies.

- Click Create Policy.

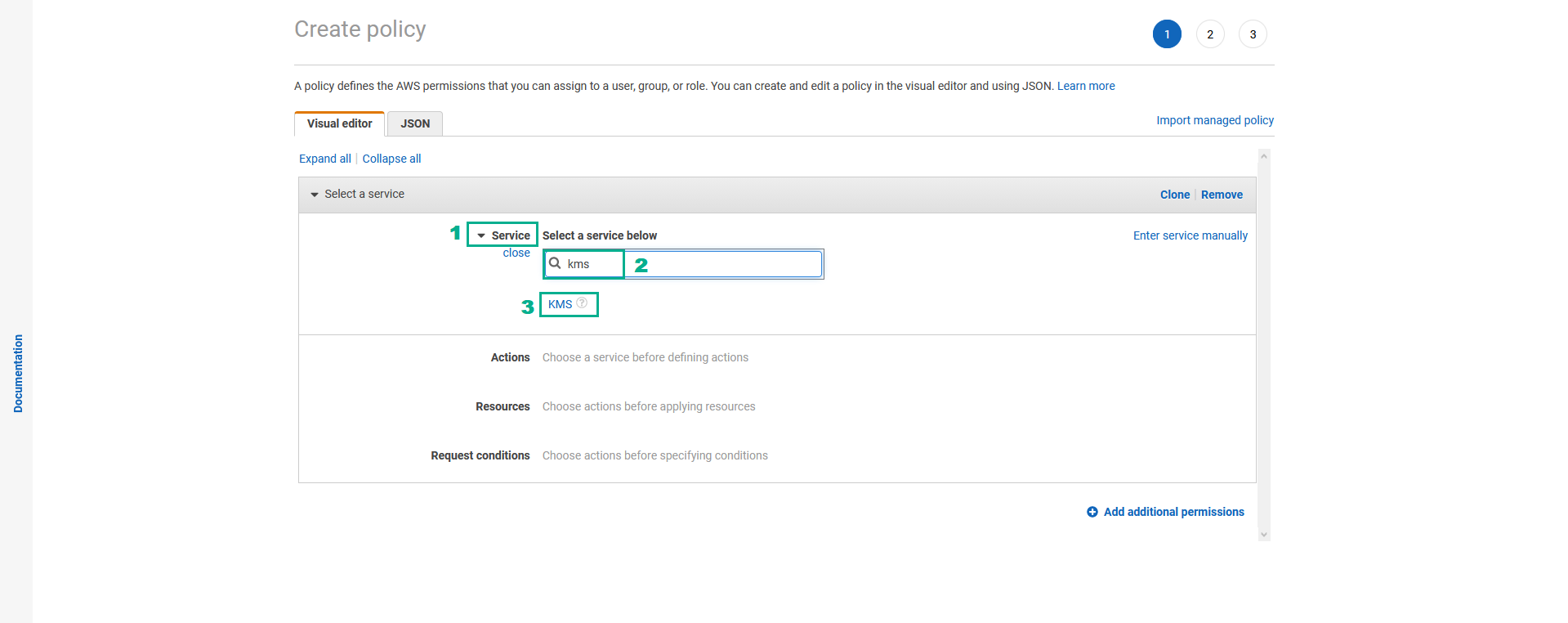

- Tại trang Create policy

- Click Service.

- Nhập

kmsvào ô tìm kiếm. - Click KMS

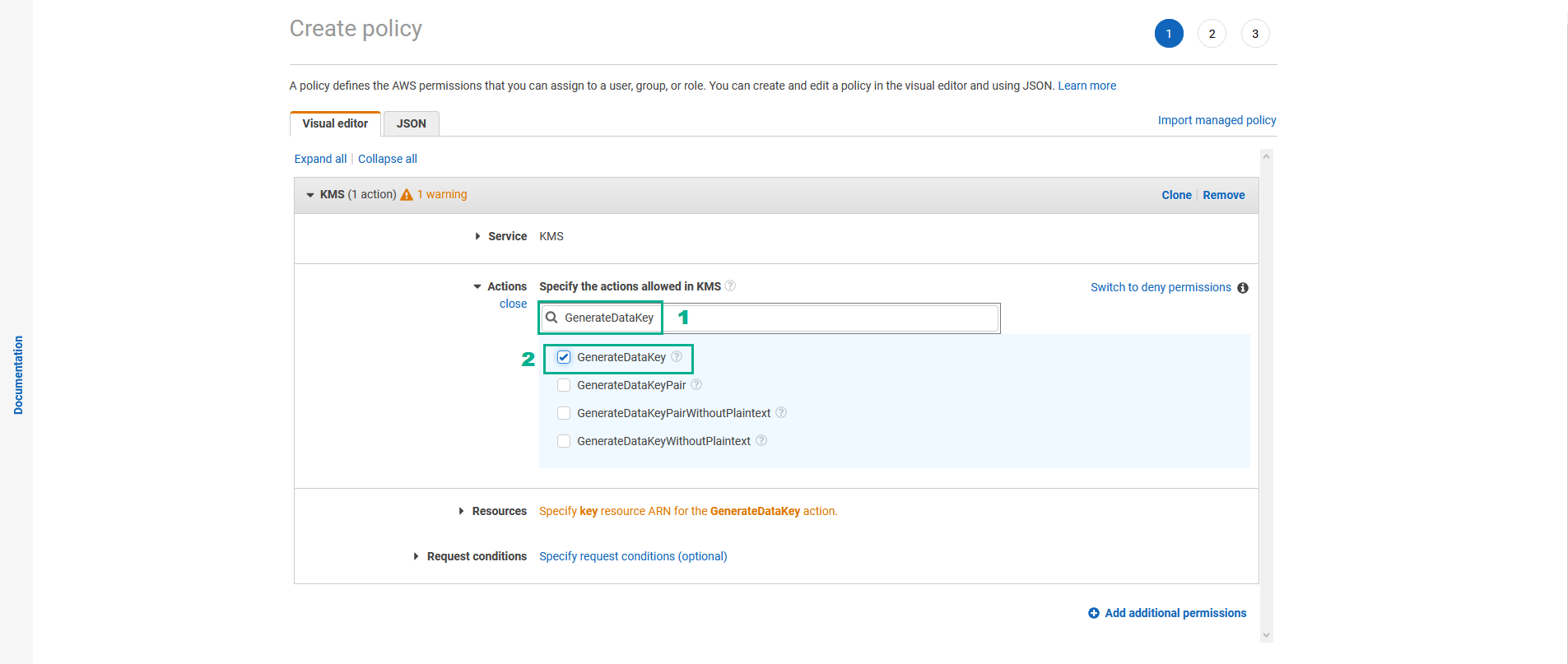

- Trong phần Actions

- Thêm quyền GenerateDataKey

- Nhập

GenerateDataKeyvào ô tìm kiếm - Chọn GenerateDataKey

- Nhập

- Làm tương tự với các quyền Encrypt, Decrypt, TagResource, Untagresource và GenerateDataKeyWithoutPlainText

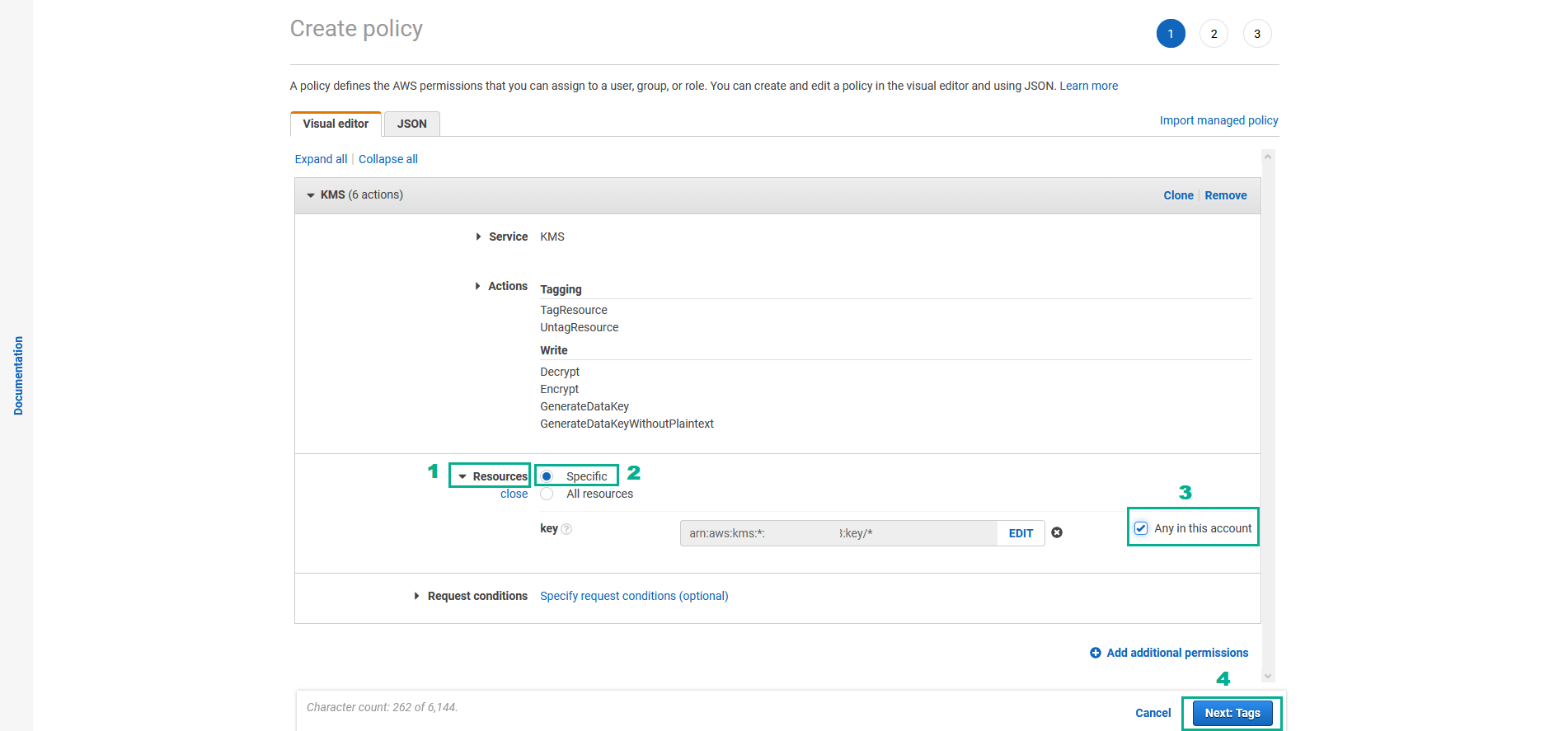

- Trong phần Resources

- Click Resources

- Chọn Specific

- Tại mục key Chọn Any in this account

- Click Next:Tags

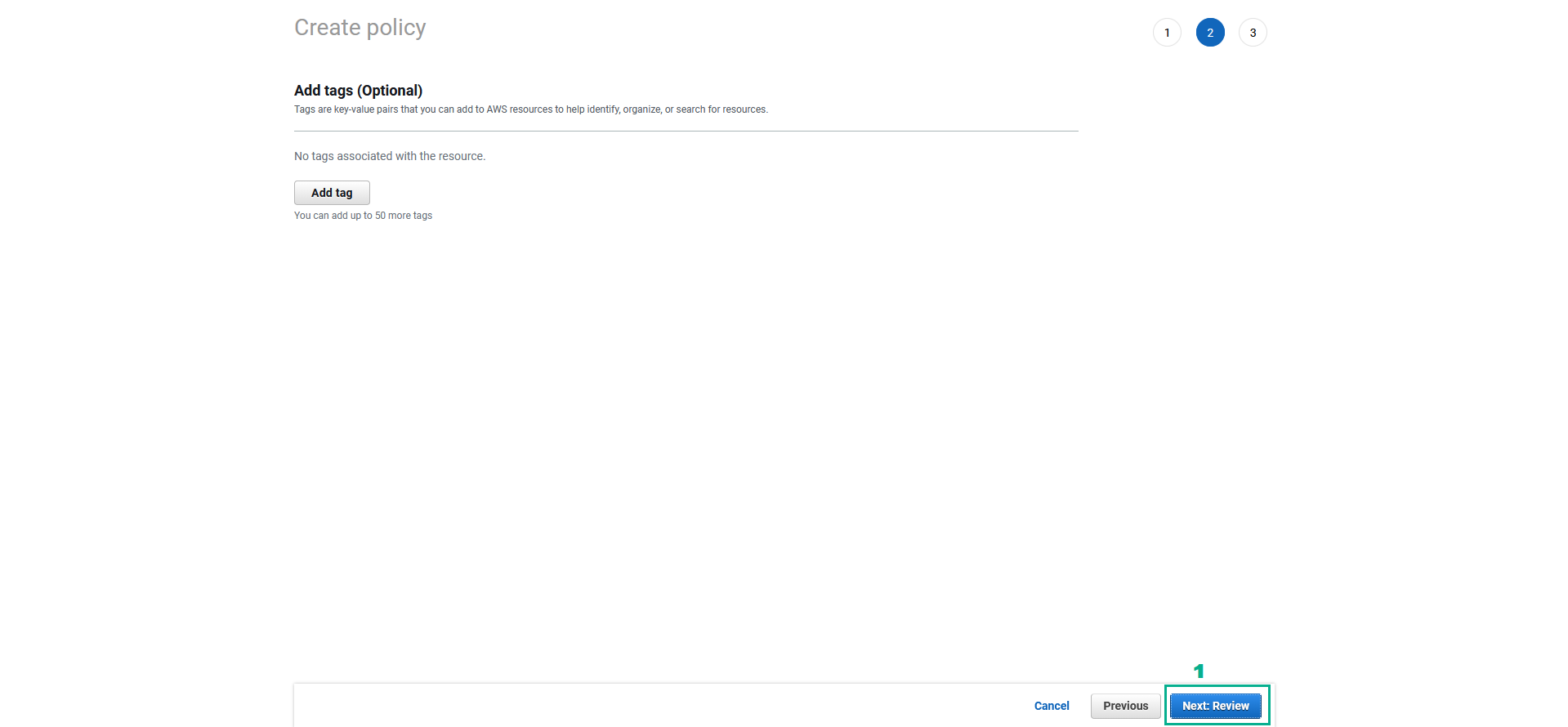

- Tại trang Add tags

- Click Next:Review

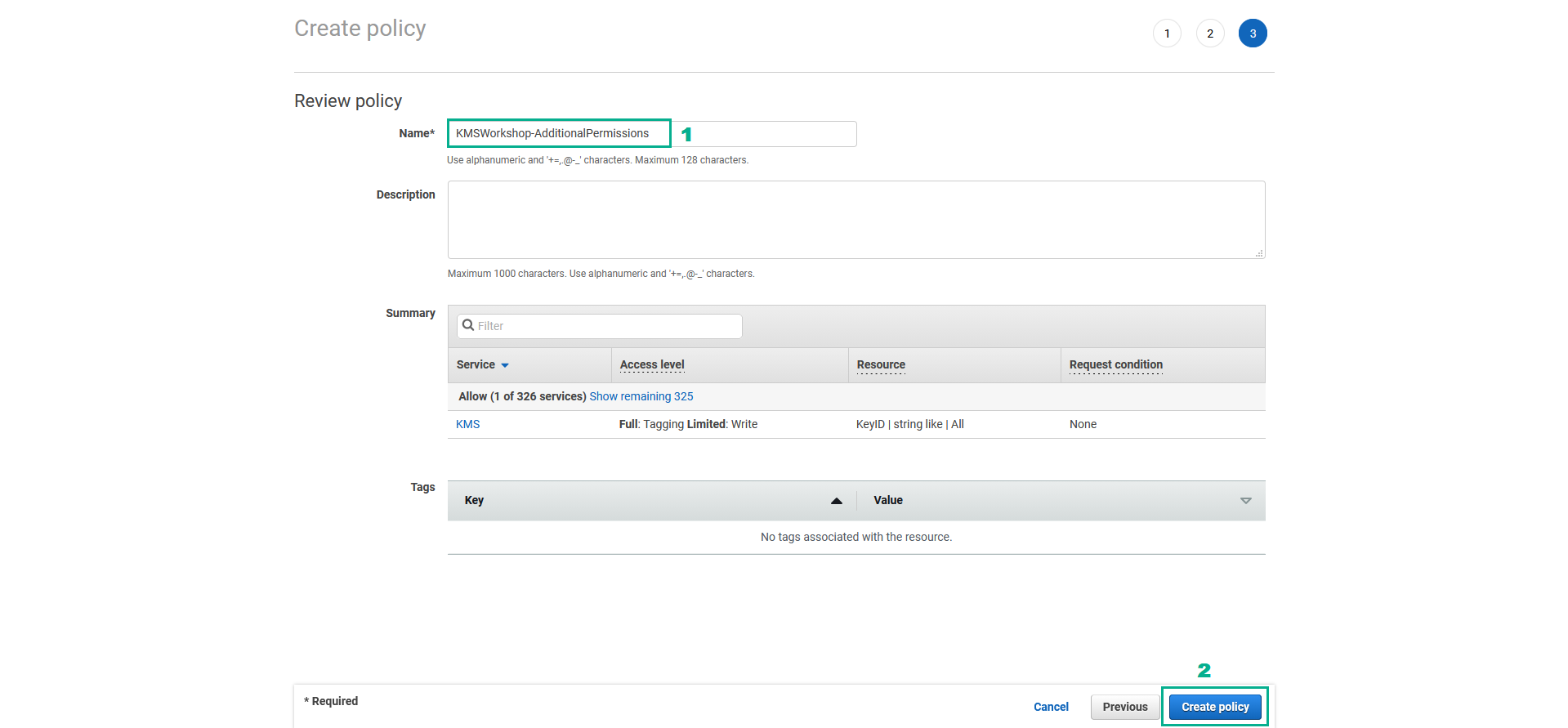

- Tại trang Review policy

- Tại mục Name, nhập

KMSWorkshop-AdditionalPermissions - Click Create Policy

- Thực hiện attach policy mới tạo KMSWorkshop-AdditionalPermissions vào role KMSWorkshop-InstanceInitRole

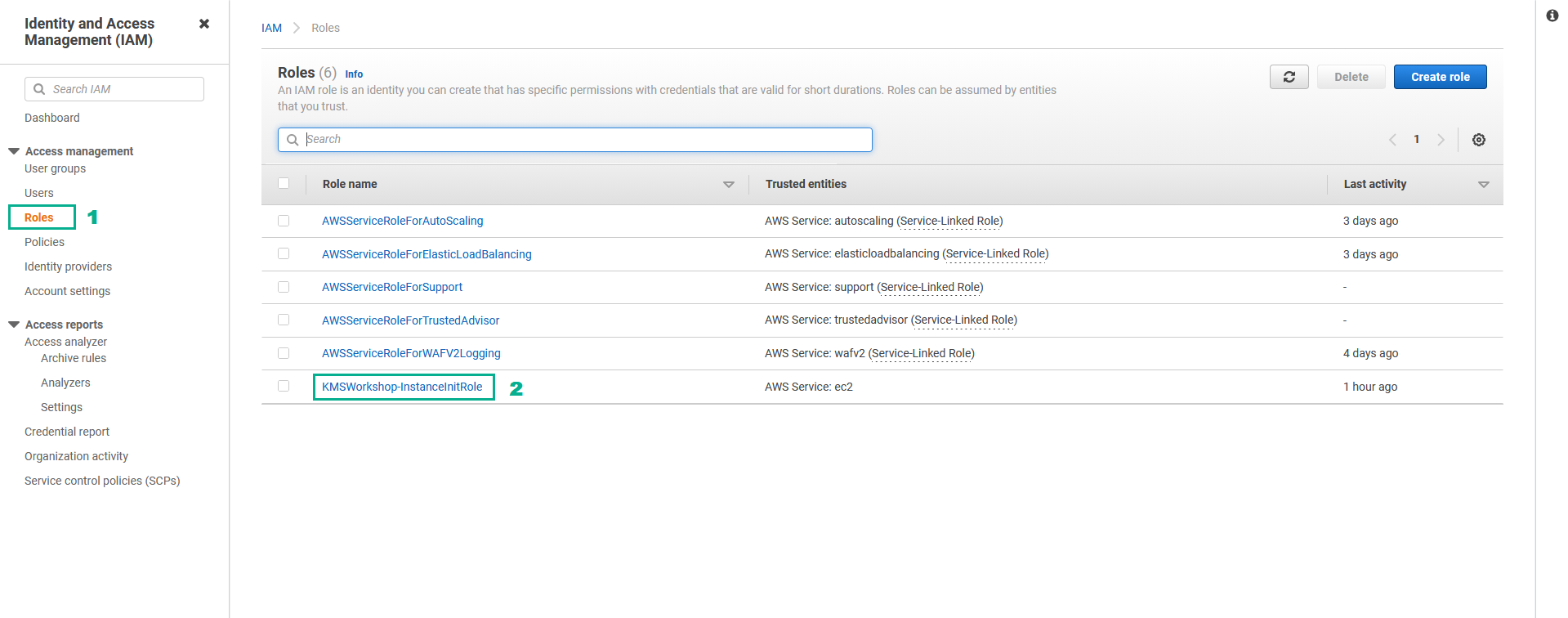

- Truy cập vào giao diện quản trị dịch vụ IAM.

- Click Roles.

- Click KMSWorkshop-InstanceInitRole.

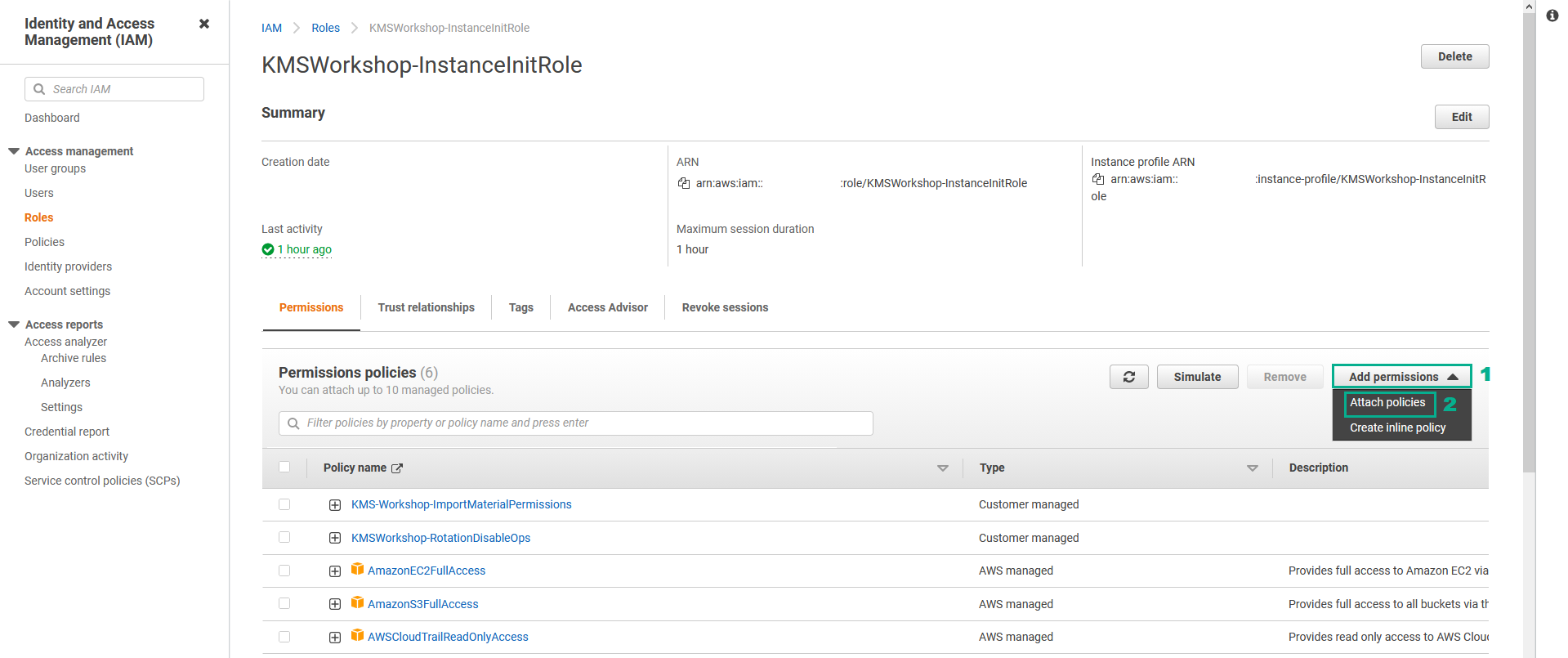

- Trong phần Permissions policies

- Click Add permissions.

- Click Attach policies.

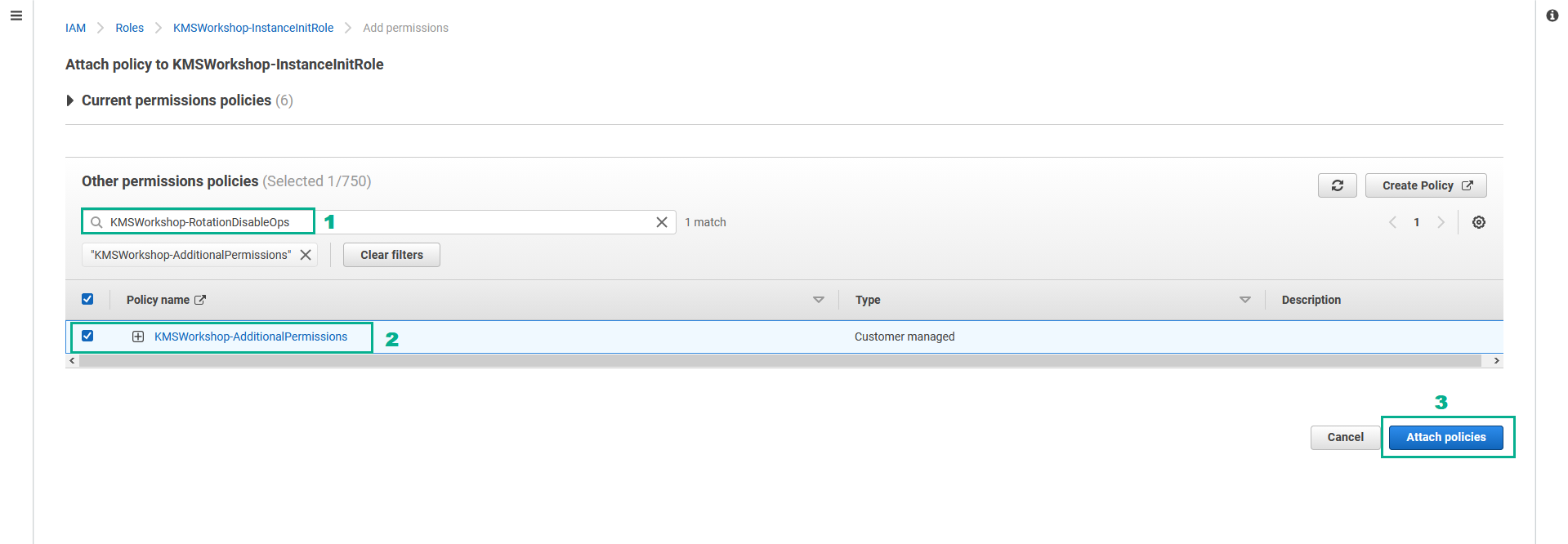

- Trong phần Other permissions policies

- Nhập

KMSWorkshop-AdditionalPermissionsvào ô tìm kiếm, nhấn Enter - Chọn KMSWorkshop-AdditionalPermissions.

- Click Attach policies.

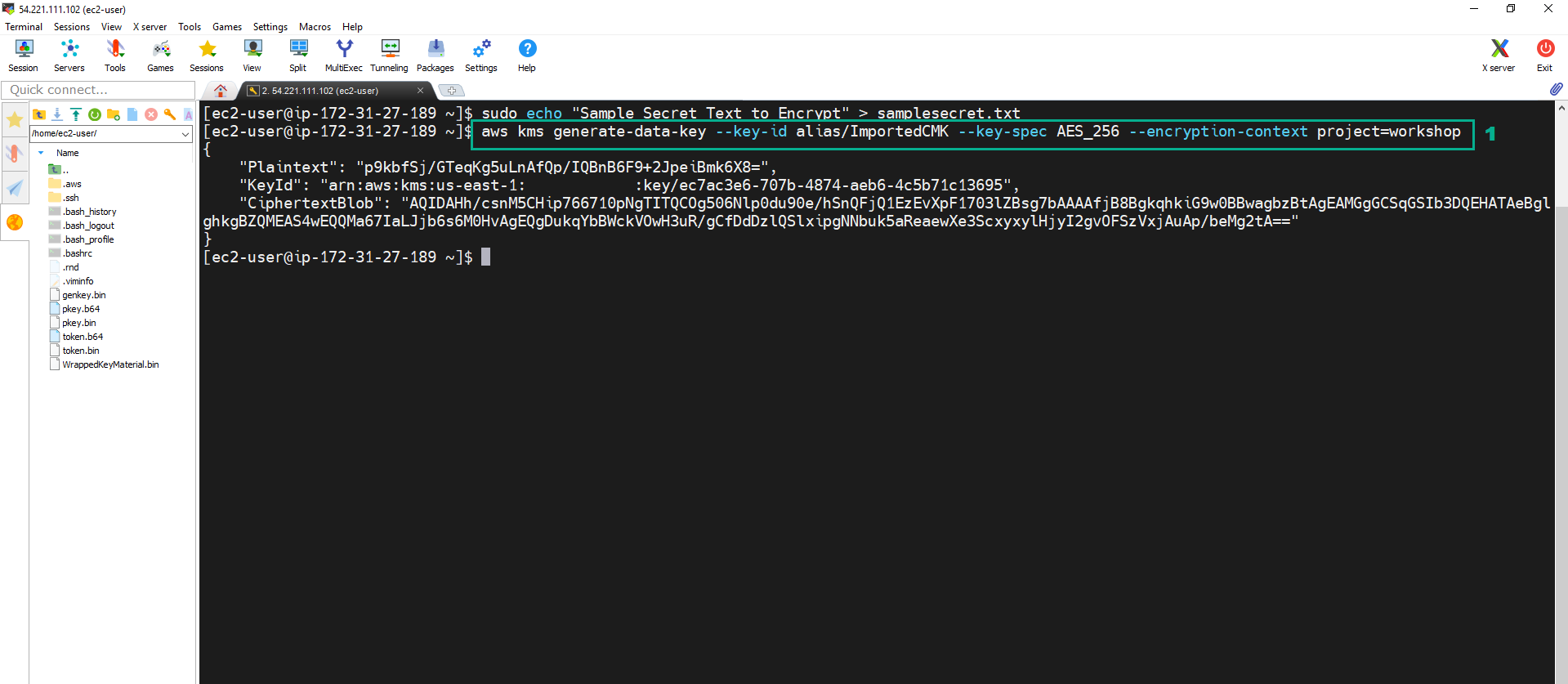

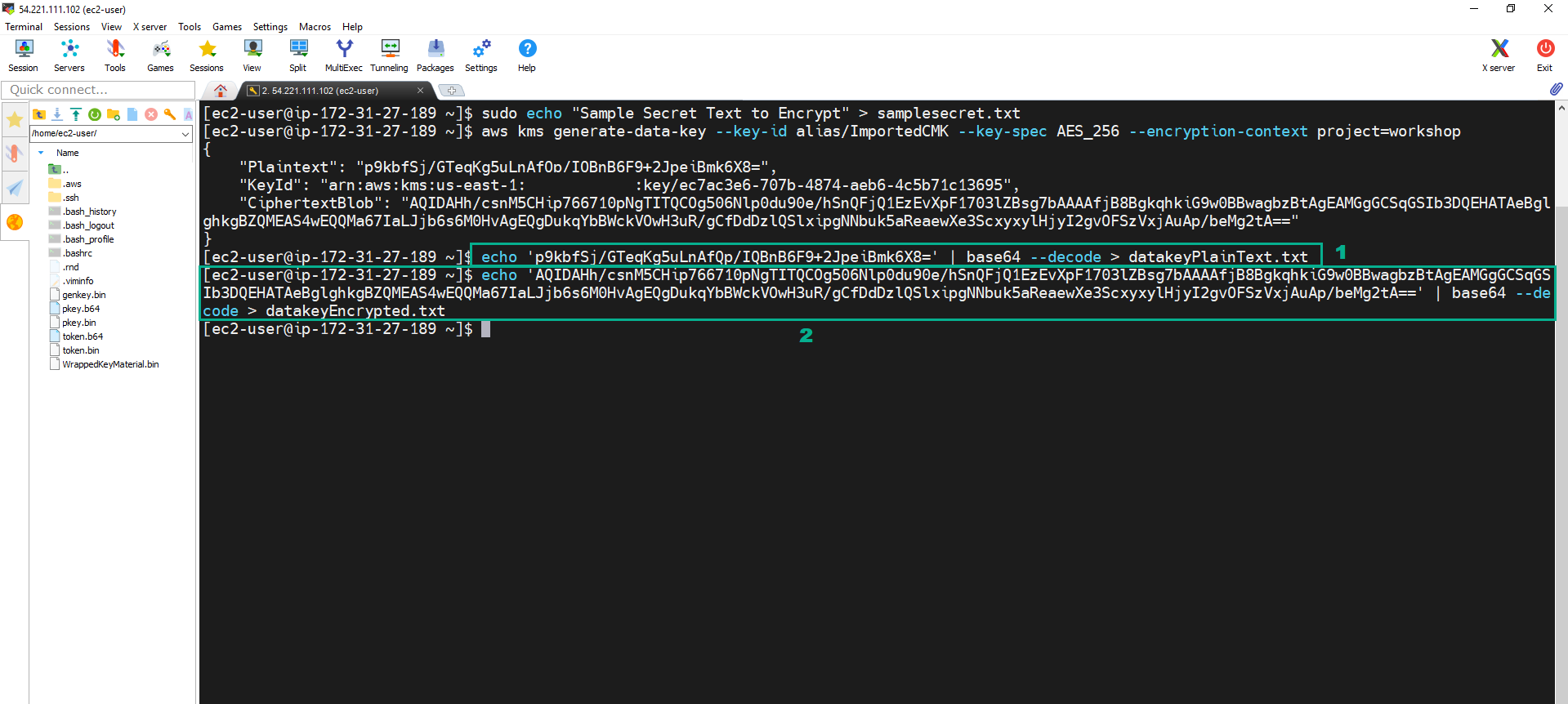

- Chạy lệnh dưới đây để tạo Data key

aws kms generate-data-key --key-id alias/ImportedCMK --key-spec AES_256 --encryption-context project=workshop

- Kết quả trả về là chuối JSON với các trường giá trị quan trọng:

- Giá trị Data key dạng Plain text dạng mã b64

- Giá trị KeyID của Data key, thông tin được sử dụng cho việc mã hóa thông tin Plain text của Data key

- CipherTextBlob là thông tin Data Key đã được mã hóa và ở dạng mã b64

- Chạy lệnh dưới đây để thực hiện decode thông tin Data key dạng Plain text và Encrypted (do chúng đang ở dạng mã b64) rồi lưu ra các file tương ứng datakeyPlainText.txt và datakeyEncrypted.txt

echo '<Plantext value of the JSON file in step 11>' | base64 --decode > datakeyPlainText.txt

echo '<CipherTextBlob value of the JSON file in step 11>' | base64 --decode > datakeyEncrypted.txt

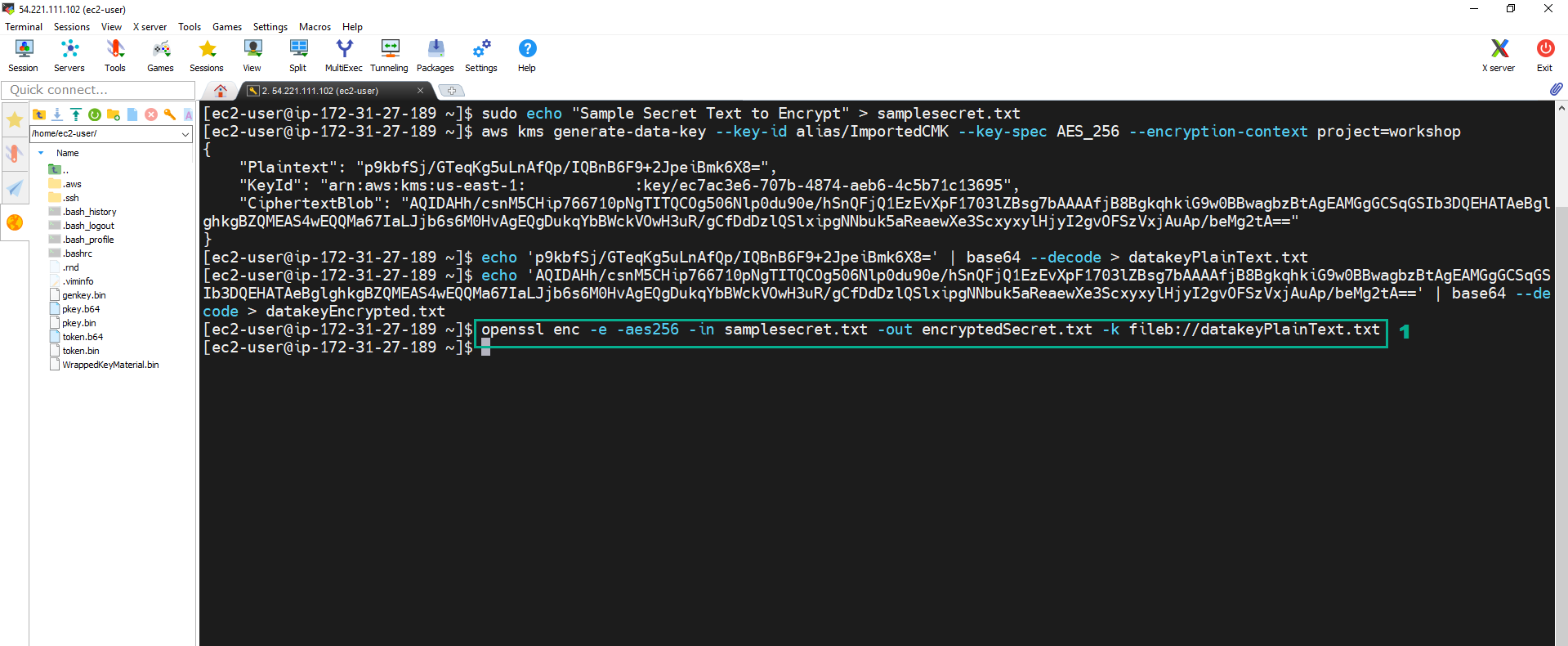

13. Chạy lệnh dưới đây để mã hóa file Text samplesecret.txt chúng ta đã tạo trước đó. Đầu ra thu được là file encryptedSecret.txt với nội dung đã được mã hóa AES256.

13. Chạy lệnh dưới đây để mã hóa file Text samplesecret.txt chúng ta đã tạo trước đó. Đầu ra thu được là file encryptedSecret.txt với nội dung đã được mã hóa AES256.

openssl enc -e -aes256 -in samplesecret.txt -out encryptedSecret.txt -k fileb://datakeyPlainText.txt

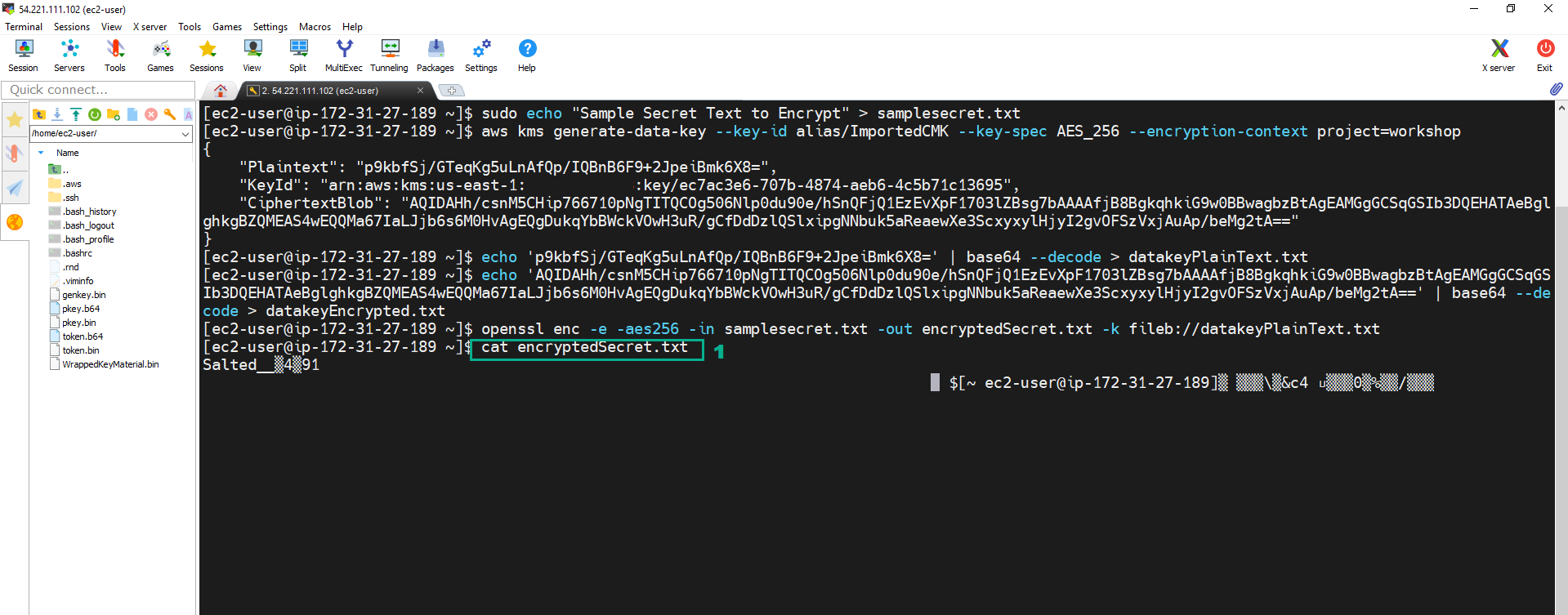

14. Chạy lệnh dưới đây để kiểm tra nội dung file Text sau khi mã hóa

14. Chạy lệnh dưới đây để kiểm tra nội dung file Text sau khi mã hóa

openssl enc -e -aes256 -in samplesecret.txt -out encryptedSecret.txt -k fileb://datakeyPlainText.txt

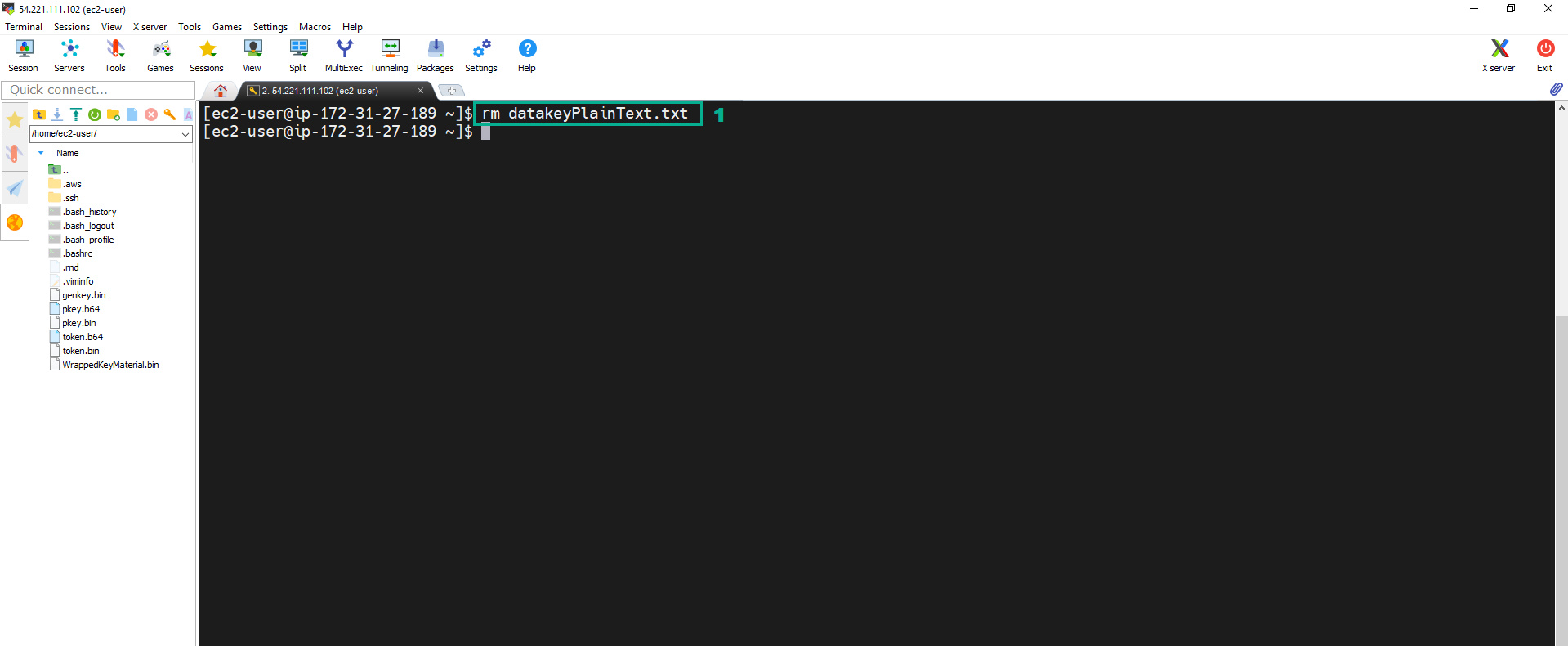

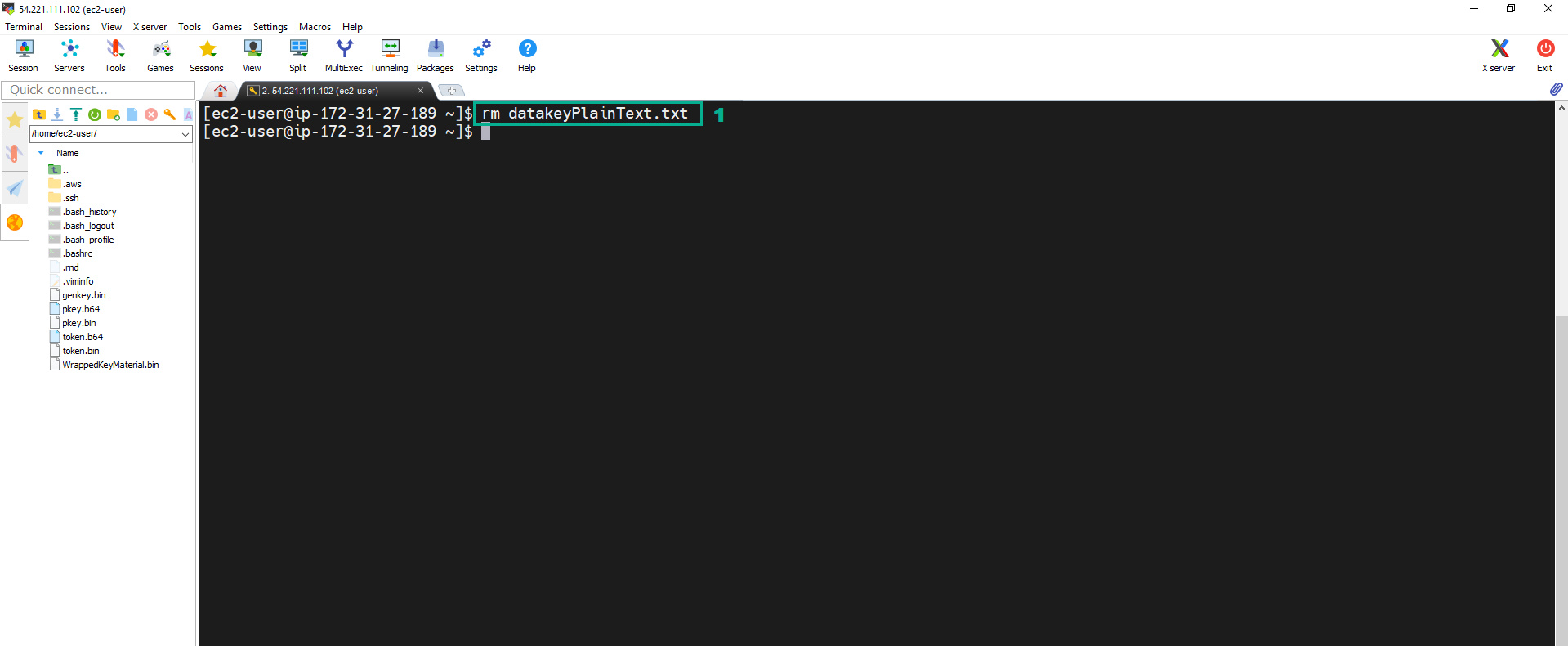

15. Chạy lệnh dưới đây để thực hiện xóa file Data key dạng Plain text và chỉ giữ lại file Data key dạng Encrypted, đảm bảo best pratice.

15. Chạy lệnh dưới đây để thực hiện xóa file Data key dạng Plain text và chỉ giữ lại file Data key dạng Encrypted, đảm bảo best pratice.

rm datakeyPlainText.txt

Theo best practice về bảo mật dữ liệu, sau khi mã hóa dữ liệu ta sẽ phải xóa Data Key dạng Plain Text. Do vậy khi cần Giải mã file Text đã được Encrypted, thì phải Giải mã file Data key dạng Encrypted nằm trong file datakeyEncrypted.txt để có đc Data key dạng Plain text.

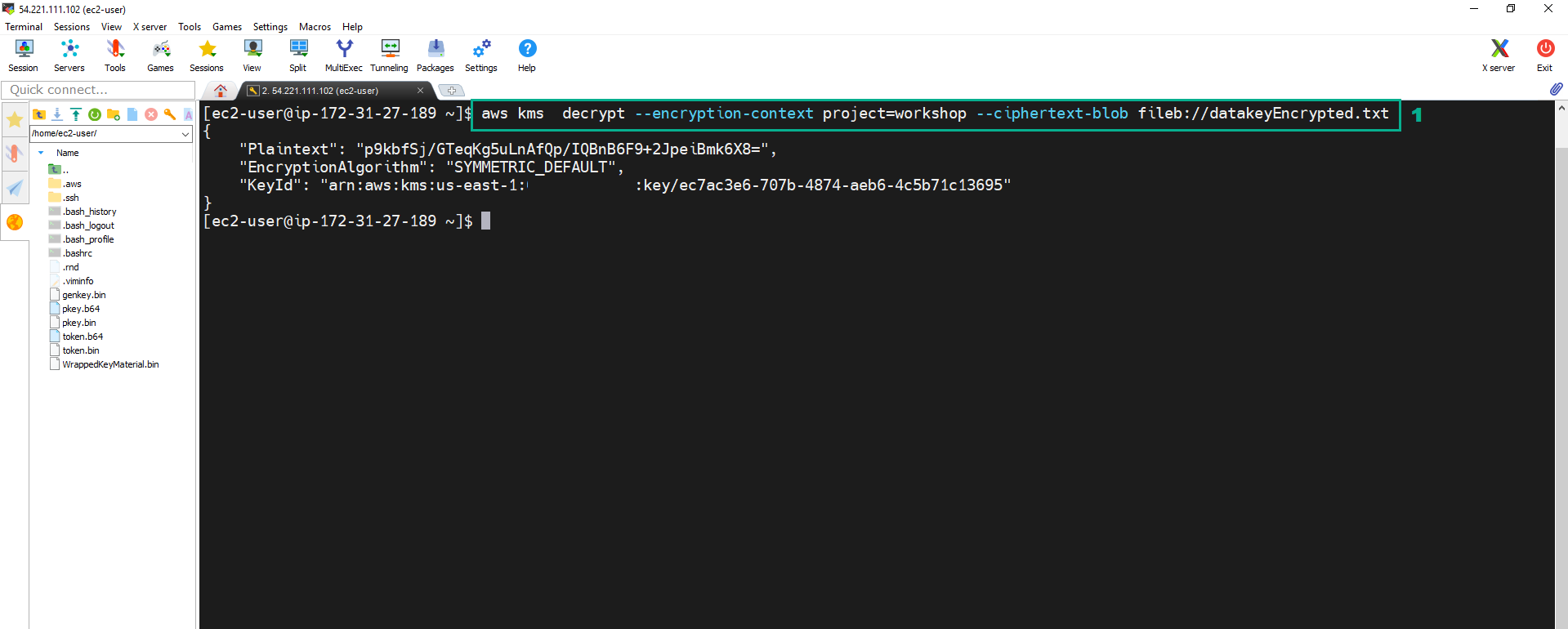

aws kms decrypt --encryption-context project=workshop --ciphertext-blob fileb://datakeyEncrypted.txt

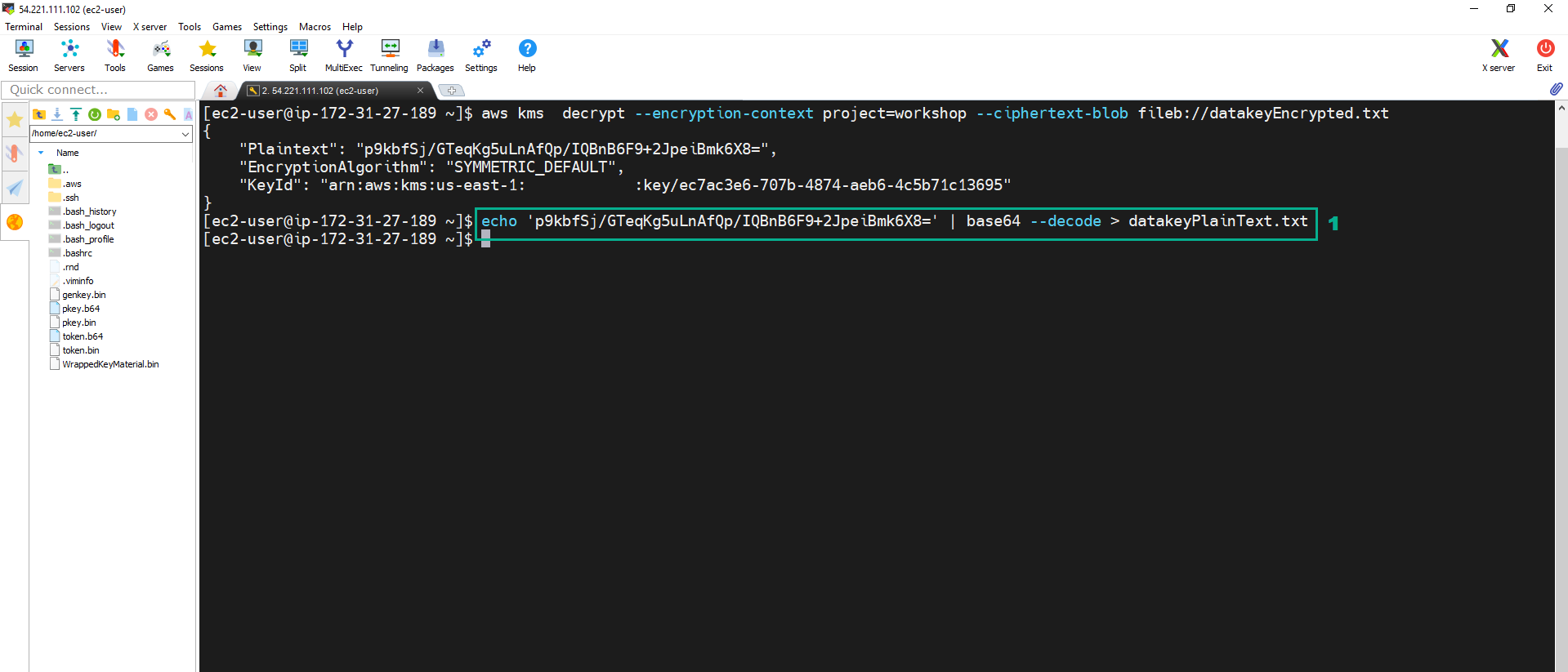

17. Chạy lệnh dưới đây để thực hiện decode thông tin Data key mã b64 để có được file Data Key dạng Plain text hoàn chỉnh

17. Chạy lệnh dưới đây để thực hiện decode thông tin Data key mã b64 để có được file Data Key dạng Plain text hoàn chỉnh

echo '<Plantext value of the JSON file in step 16>' | base64 --decode > datakeyPlainText.txt

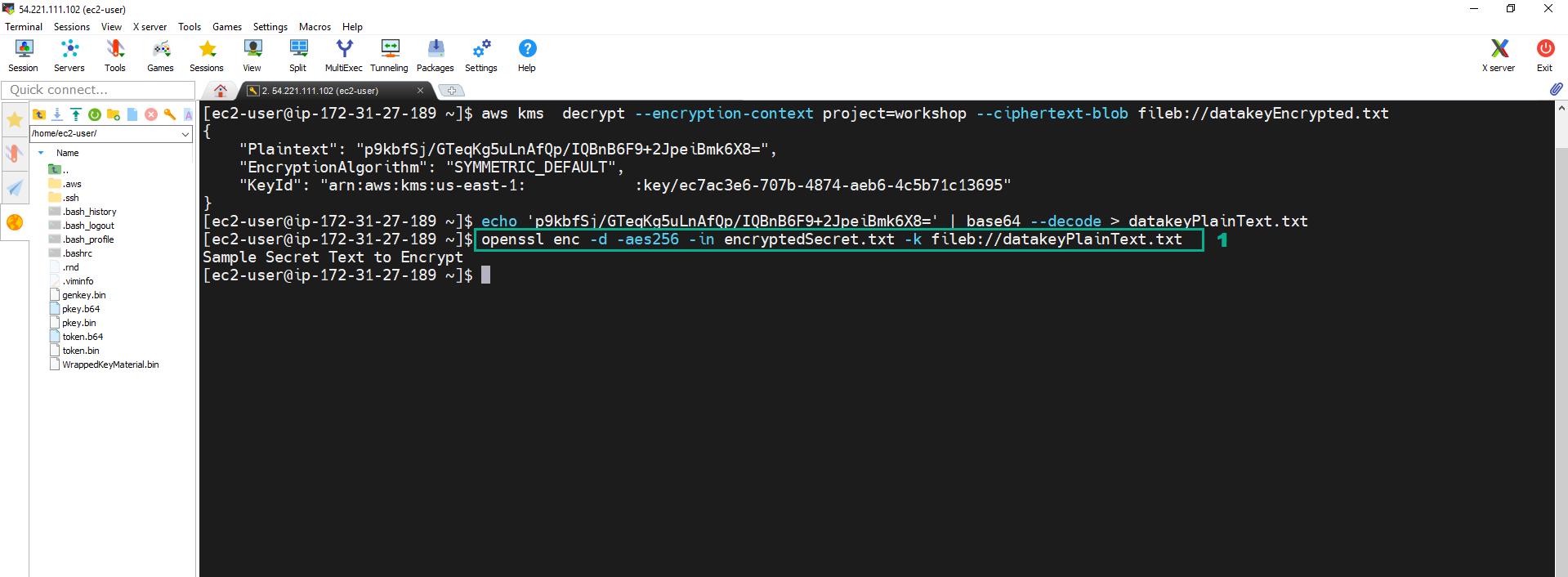

18. Chạy lệnh dưới đây để thực hiện decrypt file Text đã được mã hóa sử dụng thư viện OpenSSL với file Data Key dạng Plain text

18. Chạy lệnh dưới đây để thực hiện decrypt file Text đã được mã hóa sử dụng thư viện OpenSSL với file Data Key dạng Plain text

openssl enc -d -aes256 -in encryptedSecret.txt -k fileb://datakeyPlainText.txt

19. Chạy lệnh dưới đây để thực hiện xóa file Data key dạng Plain text và chỉ giữ lại file Data key dạng Encrypted, đảm bảo best pratice.

19. Chạy lệnh dưới đây để thực hiện xóa file Data key dạng Plain text và chỉ giữ lại file Data key dạng Encrypted, đảm bảo best pratice.

rm datakeyPlainText.txt